2022年第13周安全周报 | 本周安全要闻速览

- ● 国家发改委:“数据基础制度观点”征集意见

3月21日,国家发改委创新和高技术发展司发布关于对“数据基础制度观点”征集意见的公告。观点指出,建立数据来源可确认、使用范围可界定、流通过程可追溯、安全风险可防范的数据可信流通体系。同时提出关于多项数据要素安全治理的制度,如建立数据要素流通使用全过程的合规公证、安全审计、算法审查、监测预警机制,促进不同场景下数据要素安全可信流通。

来源:国家发改委官网

- ● 通知 | 信创政务产品安全漏洞专业库第二批技术支撑单位遴选通知

为贯彻落实《网络产品安全漏洞管理规定》的要求,在工业和信息化部网络安全管理局指导下,国家工业信息安全发展研究中心(以下简称“中心”)负责建设和运营信创政务产品安全漏洞专业库(以下简称“信创漏洞库”)。信创漏洞库自2021年9月上线以来,成功开展了信息收集、风险研判、处置通报等相关工作,为进一步加强信创产品领域漏洞管理工作,提高我国网络安全整体建设水平,共同维护信创产品领域安全,我中心将组织遴选第二批信创漏洞库技术支撑单位。

来源:国家工业信息安全发展研究中心

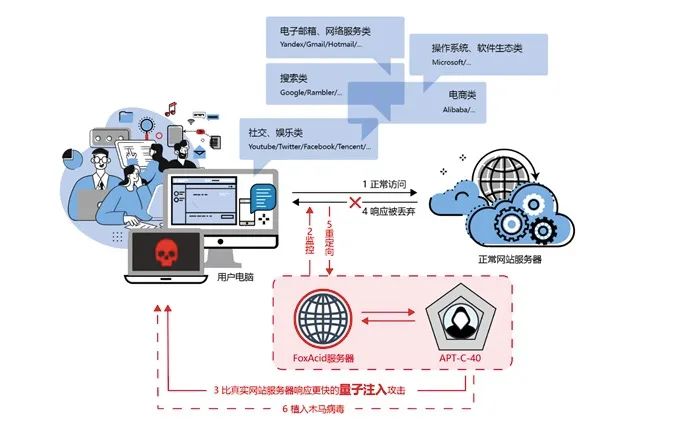

- ● 针对中国目标!美国国安局最强大互联网攻击工具曝光!

3月22日,360政企安全集团首次对外界完全披露美国国家安全局(NSA)针对中国境内目标所使用的代表性网络武器——Quantum(量子)攻击平台的技术特点,同时证明美国的网络攻击属于无差别攻击,其可以劫持全世界任意地区任意上网用户的正常网页浏览流量。

来源:环球时报

- ● 中央网信办等12部门联合印发IPv6技术创新和融合应用试点名单

近日,中央网信办秘书局、国家发展改革委办公厅、工业和信息化部办公厅、教育部办公厅、科技部办公厅、公安部办公厅、财政部办公厅、住房和城乡建设部办公厅、水利部办公厅、中国人民银行办公厅、国务院国资委办公厅、广电总局办公厅联合印发通知,确定IPv6技术创新和融合应用试点名单。通知指出,经地方和相关部门组织推荐、专家评审及复核、网上公示等程序,确定了22个综合试点城市和96个试点项目。

来源:中央网信办官网

- ● 南非公民征信数据全泄露:弱密码惹祸,美国巨头将赔偿超百亿元

在美国征信巨头TransUnion的南非公司遭巴西黑客团伙袭击,5400万消费者征信数据泄露,绝大多数为南非公民,据了解南非总人口约6060万人;黑客团伙透露,通过暴力破解入侵了一台存有大量消费者数据的SFTP服务器,该服务器的密码为“Password”;TransUnion公司称,将为受影响的消费者免费提供身份保护年度订阅服务,预计成本将超过114亿元。

来源:bleepingcomputer

- ● 知名身份厂商Okta被黑,全球网络空间或又掀血雨腥风

“新锐”黑客团伙Lapsus$公布了身份厂商Okta的内部敏感文件,并表示重点关注Okta客户;该公司随后回应,确认在1月遭到网络攻击,一位支持工程师的电脑被劫持数天;Okta称,支持工程师有权限帮助客户重置密码,一些客户"可能受到了影响",公司正在确认和联系受影响客户;Okta在身份验证市场占据领先地位,有上万家客户,典型客户包括联邦快递、穆迪等,如果Lapsus$意图搞个大动作,这或许又是一起类SolarWinds事件。

来源:路透社

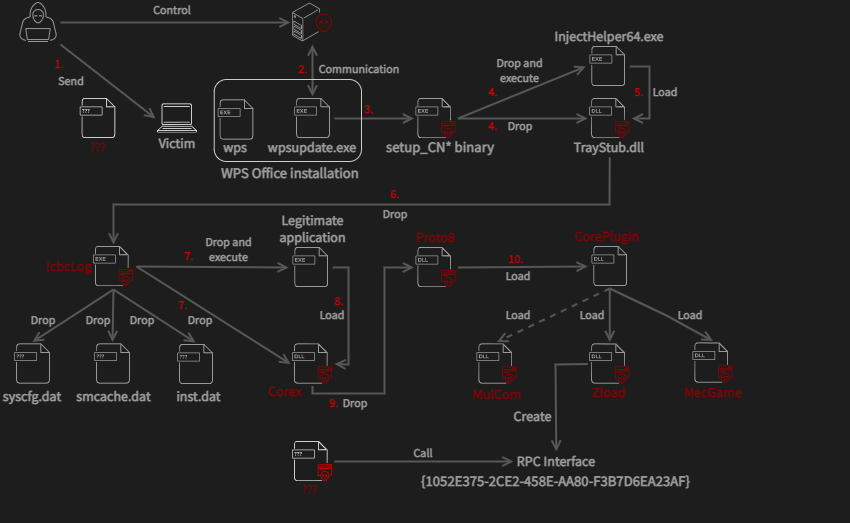

- ● 黑客利用金山WPS漏洞攻击境外非法博彩网站,还冒充工行和腾讯

安全公司 Avast 的研究人员发表报告《Operation Dragon Castling》,称攻击者利用金山办公软件 WPS Office 的漏洞,攻击东南亚尤其是台湾香港菲律宾的博彩公司。鉴于攻击者的娴熟技术和使用的先进工具,研究人员怀疑是某个 APT 组织在搜集情报或获取经济利益。攻击者使用的策略包括向目标公司的支持团队发送邮件,要求他们检查软件的 bug,邮件附带了一个感染了病毒的安装程序。攻击者使用的另一种方法是假的 WPS 更新程序 wpsupdate.exe,该更新程序从属于金山的域名 update.wps [.] cn 下载,但域名对应的 IP 地址 103.140.187.16 不属于金山公司所有。研究人员猜测是它是攻击者使用的假更新服务器。该更新程序会通过侧加载(sideloading)安装两个恶意程序建立后门控制被感染计算机。

来源:安全圈

- ● 路由器不再安全!数十万台MikroTik路由器已被恶意软件控制

据悉,软路由器厂商MikroTik公司大批量路由器被滥用,导致了“近年来最大规模之一的僵尸网络犯罪及服务活动”。根据Avast发布的一项新研究,Glupteba僵尸网络以及臭名昭著的TrickBot恶意软件的加密货币挖掘活动都使用相同的命令和控制(C2)服务器进行分发。Avast的高级恶意软件研究员Martin Hron说,“近230,000个易受攻击的MikroTik路由器受到僵尸网络的控制。”

来源:E安全

- ● 匿名者泄露雀巢10GB敏感数据,作为其仍在俄罗斯运营的惩罚

匿名者黑客组织决定向仍然在俄罗斯运营的企业宣战。瑞士饮品和食品巨头雀巢公司是该声明发布后第一个遭到攻击的企业,Anonymous首先威胁该公司,然后对其进行了黑客攻击。匿名者组织在推特账户上发布了雀巢公司的一份数据库,约有 10GB 敏感数据泄露,包括公司电子邮件、密码和与商业客户相关的数据。截至近日,该组织已泄露了包含超过 5 万雀巢企业客户的数据样本。据称,包括 Hayatt、BBDO、Raiffeisen Bank、IPG、Cloudflare、Citrix Systems等国际组织均在匿名者黑客组织的攻击目标名单中。

来源:HP Customer Support - Knowledge Base

- ● 2021年勒索软件攻击了649个美国关键基础设施

根据互联网犯罪投诉中心(IC3)2021年互联网犯罪报告,美国联邦调查局(FBI)表示,勒索软件团伙去年已经攻击了至少649个美国关键基础设施组织的网络。但是,鉴于FBI仅在2021年6月才开始跟踪报告关键基础设施的勒索软件事件,实际数字可能更高。此外,如果受害者没有向FBI的互联网犯罪投诉中心(IC3)提出投诉,则FBI不会将攻击纳入其统计数据。“在16个关键基础设施部门中,IC3报告显示,2021年有14个关键基础设施领域遭受过至少一次勒索软件攻击。”自12月以来,FBI还透露,勒索软件团伙Ragnar Locker入侵了至少52个关键基础设施网络,勒索软件Cuba入侵了至少49个美国关键基础设施实体,而勒索软件团伙BlackByte攻击了至少另外三个。

来源:GoUpSec